Vulnerabilità in FortiGate SSL VPN? No, era una scelta!

Fortinet , io avei vergogna nel presentare il prodotto!

Permette ad un attaccante non autenticato di modificare la password del portale SSL VPN. Ottimo!

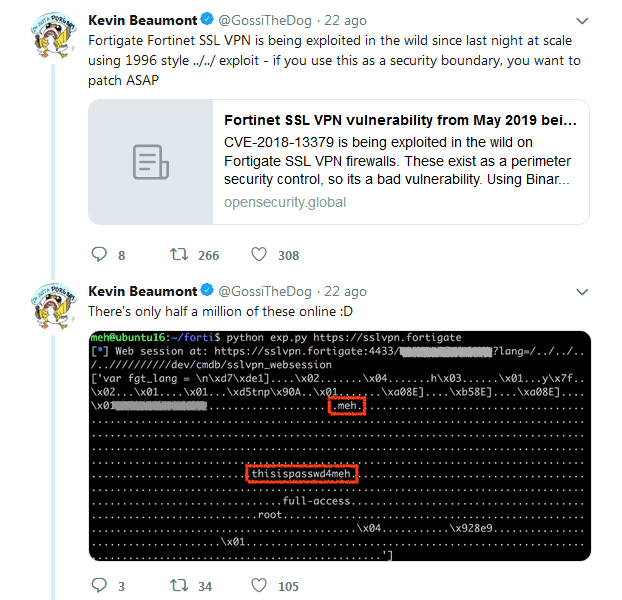

Circa un mese fa, vengono alla luce due rapporti di vulnerabilità che interessano la rete privata virtuale (VPN) Secure Socket Layer (SSL) dei sistemi di Fortinet. Secondo gli esperti che hanno rivelato questi difetti, un gruppo di hacker ha iniziato a sfruttare queste vulnerabilità in FortiGate e Pulse Connect Secure SSL VPNs.

Gli ingegneri di Fortinet hanno implementato un pessimo metodo di autenticazione nel sistema operativo del loro suo firewall. Questo permette ad un attaccante non autenticato di modificare la password del portale SSL VPN e quindi di fare qualsiasi cosa. Sembra che sia stato fatto intenzionalmente ma è stato fatto proprio male. Doveva servire in caso di reset password in casi eccezionali. Avevano implementato uno speciale parametro chiamato “magic” che permetteva il cambio di password. Quesa potrebbe sembrare una back door fatta intenzionalmente ma, in tutti i casi hacker sfruttavano questa caratteristica da anni.

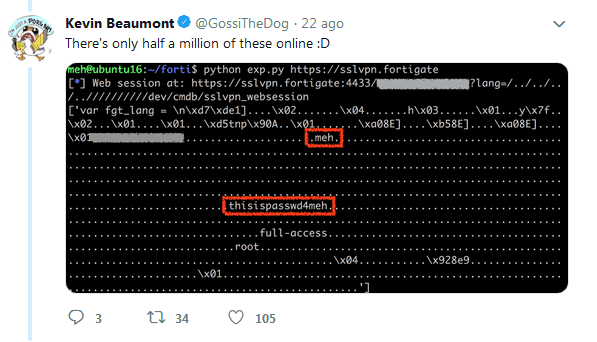

C’è un exploit disponibile per sfruttare questa vulnerabilità in github. Potete vedere i dettagli dell’exploit sullo schermo e nei forum dove gli esperti parlano di questa backdoor.

Gli esperti Orange Tsai e Meh Chang, del team di ricercatori DEVCORE, hanno pubblicato la seconda parte della loro ricerca sui difetti di sicurezza nelle VPN SSL; la prima parte dell’indagine si è concentrata sulla vulnerabilità CVE-2019-1579, un difetto di sicurezza critico prima dell’autenticazione.

La ricerca presenta 5 vulnerabilità di sicurezza durante una valutazione della vulnerabilità, che sono riportate di seguito, insieme al punteggio assegnato a ciascuna di esse dal Common Vulnerabiltiy Scoring System (CVSS):

CVE-2018-13379: Si tratta di una vulnerabilità di lettura arbitraria dei file con un punteggio di 9,1/10 sulla scala dei CVSS.

CVE-2018-13380: Cross-Site Script vulnerability (XSS) con un punteggio di 6,1/10.

CVE-2018-13381: Vulnerabilità al trabocco preautenticazione con 7,5 punti su CVSS

CVE-2018-13382: È un difetto di autorizzazione inappropriato con un punteggio di 7,5/10.

CVE-2018-13383: Vulnerabilità al trabocco post-autenticazione con punteggio 6,5/10

A quanto pare, gli hacker sfruttano il difetto CVE-2018-13379, una vulnerabilità arbitraria di lettura dei file prima dell’autenticazione. Gli esperti hanno detto che sfruttando questa vulnerabilità, gli hacker possono leggere il contenuto di “sslvpn_websession”, un file contenente un nome utente e la relativa password sono formattati sul sistema compromesso.

Nel loro rapporto, gli esperti aggiungono che è anche possibile combinare questo difetto con CVE-2018-13383 (post-authentication heap overflow) in FortiGate WebVPN. Questo difetto potrebbe essere attivato quando l’aggressore ordina alla VPN SSL di delegare un server web sotto il suo controllo, che ospita un file di exploit.

D’altra parte, la vulnerabilità CVE-2018-13382, definita dai ricercatori come “magic backdoor”, sfrutta uno speciale parametro chiamato “magic”, usato dagli hacker come chiave segreta per resettare una password senza bisogno di altre forme di autenticazione.

Ed ora ?

In Agosto, Troy Mursch ha detto che quasi 15.000 server Pulse Secure VPN non patchati sembravano essere ancora a rischio, sulla base di un’analisi delle scansioni che ha condotto utilizzando BinaryEdge, che ha trovato un totale di 41.850 endpoint Pulse Secure VPN, la maggior parte dei quali erano stati patchati.

“Le nostre scansioni hanno trovato un totale di 14.528 endpoint Pulse Secure VPN vulnerabili a CVE-2019-11510”, afferma Mursch, così come 2.535 reti uniche con dispositivi vulnerabili in 121 paesi.

Mursch afferma che gli indirizzi IP delle vulnerabili Pulse Secure VPN posso con certezza essere attribuiti a:

Principali istituzioni finanziarie;

Agenzie militari, federali, statali, statali e locali degli Stati Uniti e altri stati;

Università e scuole pubbliche;

Ospedali e fornitori di assistenza sanitaria;

Aziende fornitrici di energia elettrica e gas;

Numerose aziende Fortune 500.

Il maggior numero di organizzazioni con VPN SSL Pulse Secure VPNs non patchate si trova negli Stati Uniti. “L’elenco delle organizzazioni interessate non sarà pubblicato perché questa vulnerabilità critica è facile da sfruttare utilizzando il codice di prova di concetto pubblicamente disponibile”, ha detto Mursch. Ma ha notato che ha condiviso i suoi risultati con US-CERT e le forze dell’ordine federali e li condividerà gratuitamente con il team di risposta alle emergenze informatiche di qualsiasi paese.