Attacco Man In The Middle : E’ peggio della suocera!

Cosa è l’ Attacco Man In The Middle

(non è vero tutto quello che dicono di lui)

L’ Attacco Man In The Middle è un tipo comune di attacco che permette agli attaccanti di intercettare la comunicazione tra due “bersagli”. L’attacco si svolge tra due host legittimamente comunicanti, permettendo all’attaccante di “ascoltare” e/o “modificare” una conversazione che normalmente non dovrebbe essere in grado di ascoltare e/o modificare, da cui il nome “uomo nel mezzo”.

Ecco un’analogia: Pippo e Pluto stanno avendo una conversazione; Paperino vuole ascoltare la conversazione ma anche rimanere trasparente. Paperino potrebbe dire ad Pippo che era Pluto e dire a Pluto che era Pippo. Questo porterebbe Pippo a credere che stia parlando con Pluto, mentre in realtà rivela la sua parte della conversazione a Paperino.

Paperino potrebbe quindi raccogliere informazioni da questo, modificare la risposta e trasmettere il messaggio a Pluto (che pensa di parlare con Pippo). Come risultato, Paperino è in grado di dirottare in modo trasparente la loro conversazione.

Quindi se utilizzo una connessione sicura come HTTPS siamo al sicuro ?

Spieghiamo alcune cose. Comunque … NO !

HTTPS in breve

Quando un client e un server negoziano con il protocollo HTTPS, il server invia la sua chiave pubblica al client.

Il client crittografa la chiave di crittografia di sessione che vuole utilizzare utilizzando la chiave pubblica del server e invia i dati crittografati al server.

Il server decripta la chiave di crittografia di sessione utilizzando la sua chiave privata e inizia a usarla.

La sessione è ora protetta, perché solo il client e il server possono conoscere la chiave di crittografia della sessione. Non è mai stata trasmessa in chiaro, o in alcun modo un aggressore può decifrare, quindi solo loro la conoscono.

Voilà, chiunque può vedere la chiave pubblica, ma questo non permette loro di decriptare il pacchetto “Vedi-se-riesci-a-bucarmi” che è crittografato con quella chiave pubblica. Solo il server può decrittografare questo “pacchetto”, perché solo il server ha quella chiave privata. Gli aggressori potrebbero tentare di falsificare la risposta contenente una chiave criptata, ma se il server imposta la sessione con quella, il vero client non la parlerà perché non è la chiave impostata dal vero client.

E questo ci mette al sicuro ?

Se siamo personcine serie e non clicchiamo su tutto quello che ci capita d’avanti …….. quasi ! 🙂

I browser quando ci presentano una eccezione sul certificato , non dobbiamo cliccare su “Procedi ugualmente” perchè c’e’ qualcosa che non va !

Cos’è un certificato HTTPS?

Quando si richiede una connessione HTTPS a una pagina web, il sito web invierà inizialmente il suo certificato SSL al vostro browser. Questo certificato contiene la chiave pubblica necessaria per iniziare la sessione sicura. Sulla base di questo scambio iniziale, il tuo browser e il sito web iniziano la “handshake SSL”. L’handshake SSL comporta la generazione di “segreti condivisi” per stabilire una connessione unica e sicura tra te stesso e il sito web. Quando si utilizza un Certificato Digitale SSL affidabile durante una connessione HTTPS, gli utenti vedranno un’icona a lucchetto nella barra degli indirizzi del browser. Quando un certificato di convalida estesa è installato su un sito web, la barra degli indirizzi diventa verde.

Se ci connettiamo ad un sito che utilizza il protocollo HTTPS e il lucchetto non è verde o il browser ci segnala un problema , può accadere che siamo vittime di un attacco MITM. Non forzate mai i browser ad accettare una connessione ad un sito il cui certificato ha qualche problema ! Mai !

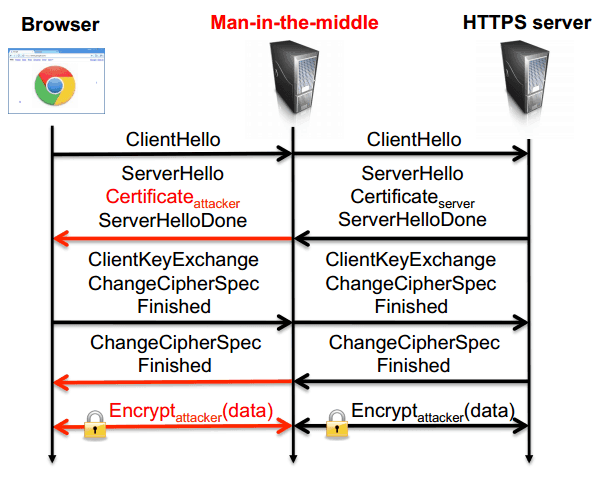

L’attaccante puo’ aver inserito un suo certificato secondo questo schema .

Vale la pena notare che in un ambiente aziendale, il successo dell’autenticazione, come indicato dal lucchetto verde del browser, non sempre implica una connessione sicura con il server remoto. Le politiche di sicurezza aziendale potrebbero prevedere l’aggiunta di certificati personalizzati nei browser web delle workstation per poter ispezionare il traffico criptato. Di conseguenza, un lucchetto verde non indica che il client si è autenticato con successo con il server remoto, ma solo con il server/proxy aziendale utilizzato per l’ispezione SSL/TLS.

Ricapitoliamo

Grazie alla “Crittografia Asimmetrica”, nota come Crittografia a chiave pubblica, le comunicazioni tra web-server e client dovrebbero essere protette dagli attacchi MitM.

Questo algoritmo crittografico utilizza la coppia di chiavi pubbliche e private per svolgere e garantire due funzioni essenziali:

- Autenticazione – se un detentore di chiave privata invia un messaggio, la sua chiave pubblica viene utilizzata per verificare e autenticare il detentore.

- Crittografia – solo il detentore della chiave privata può decrittografare questo messaggio (che in precedenza era criptato con la chiave pubblica).

Pertanto, un messaggio può essere criptato da chiunque tramite una chiave pubblica, ma può essere decriptato solo dal titolare tramite la chiave privata corrispondente.

In questo modo, un hacker non sarà in grado di decriptare e leggere i messaggi inviati attraverso un protocollo criptato perché la coppia di chiavi viene negoziata solo tra le due parti esistenti.

Ma se l’attaccante si frappone tra voi e il server , lavora come un proxy e instaura due connessioni HTTPS :

- una con il clinet con un certificato autoprodotto che verrà segnalato non sicuro sul vostro browser

- una con il server web

e voi accettate il certificato non sicuro proposto dall’attaccante, questo potrà decifrare e modificare le comunicazioni come e quando vuole !

Non è tutto, c’è di peggio !

Stanza 641A nel datacenter AT&T. Si stima che da 10 a 20 strutture di questo tipo siano state installate in tutti gli Stati Uniti. Date anche un’occhiata all’edificio One Wilshire, dove 260 connessioni di ISP convergono in un unico edificio. Questa posizione è una posizione privilegiata per un impianto di intercettazione.

Il fatto è che un ISP (o l’apparecchiatura installata dall’NSA nell’ISP) può intercettare e MITM attaccare una connessione SSL e lo possono fare abbastanza facilmente.

Il vostro browser web o sistema operativo ha più di 500 certificati di fiducia installati in esso. Questo significa che ti fidi implicitamente di qualsiasi sito web il cui certificato è stato firmato da questo certificato.

L’NSA attraverso un’ordinanza segreta del tribunale della FISA può obbligare qualsiasi autorità di certificazione operante negli Stati Uniti a consegnare loro il certificato di base. L’ordinanza del tribunale include una speciale clausola speciale di non divulgazione che obbliga l’AC a tenere la bocca chiusa sotto pena del carcere se ne parlano. Potrebbe anche non essere necessario, ma è sufficiente convincere i fornitori di browser ad accettare un certificato di proprietà dell’NSA come fidato nel browser.

Il gioco è fatto

Mentre il vostro traffico passa attraverso l’ISP, essi scambiano la vera chiave pubblica del sito web con la chiave pubblica dell’NSA, firmata dall’autorità di certificazione compromessa, eseguendo così l’attacco MITM.

Il vostro browser web accetta questo falso certificato come affidabile e comunicate la chiave di crittografia simmetrica per lo scambio di nuovo alla NSA/ISP che ne conserva una copia e passa anche la stessa chiave sul sito web.

La sessione con il sito web viene decifrata in tempo reale con la chiave simmetrica compromessa.

I dati decriptati vengono inviati tramite linea in fibra ottica alla sede centrale della NSA e al centro dati nel seminterrato di Fort Meade. Questo analizza i dati alla ricerca di centinaia o migliaia di parole chiave che possono indicare vari tipi di minacce. Tutte le parole chiave sono contrassegnate in rosso per consentire all’analista di visualizzare e dare priorità ad eventuali ulteriori azioni. I dati finali vengono inviati a una delle strutture di archiviazione dati della NSA negli Stati Uniti. La nuova struttura di archiviazione è il datacenter dell’Utah è già online.

Ma questa è fantascienza ……

Della serie NULLA ma dico NULLA è sicuro al 100% . MAI !

Questo discorso continua ……….