WiFi deauthentication attack :Telecamere wireless ?

Troppo semplice metterle OUT.

Da una mail ” … poco prima che facessero irruzione nell’ ufficio le telecamere non funzionavano più” e “mi ero premunito con installazione di 5 telecamere wireless della …”.

Le telecamere wireless, nonostante la loro comodità e facilità di installazione, celano una vulnerabilità significativa. Questi dispositivi, che si affidano al protocollo IEEE 802.11 (i) per la trasmissione dei dati, possono essere compromessi con sorprendente rapidità. In pochi minuti, se non secondi, un attaccante con le competenze tecniche necessarie può renderle completamente inoperative. È sorprendente, per non dire assurdo, che un’entità specializzata in sicurezza opti per una soluzione così evidentemente suscettibile agli attacchi. Questa scelta solleva interrogativi non solo sulla consapevolezza delle minacce digitali ma anche sulla competenza nella valutazione dei rischi associati alle tecnologie adottate.

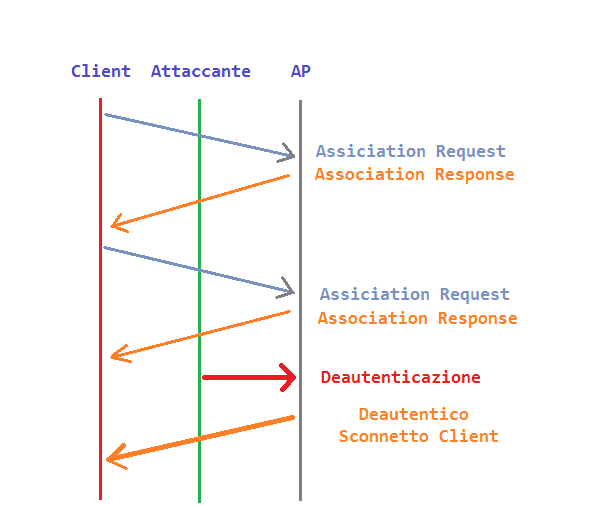

La tecnica di attacco che ha reso possibile questa vulnerabilità è nota come “deautenticazione”. Questo metodo, purtroppo semplice ma efficace, consente agli hacker di disconnettere le telecamere (o qualsiasi altro dispositivo che utilizza lo stesso protocollo) dalla rete a cui sono connesse. Attraverso l’invio di pacchetti di deautenticazione, un attaccante può interrompere la comunicazione tra il dispositivo e il punto di accesso, rendendo il sistema di sicurezza temporaneamente cieco. La gravità di questa vulnerabilità sta non solo nell’immediata incapacità di monitorare un’area protetta ma anche nell’implicita fiducia compromessa tra le tecnologie di sicurezza e coloro che dovrebbero essere protetti da esse

La Deautenticazione – WiFi deauthentication attack

Come funziona . Un aggressore può inviare in qualsiasi momento un frame di “deautenticazione” a un A.P. Il protocollo non richiede alcuna cifratura per questo frame, anche quando la sessione è stata stabilita con Wired Equivalent Privacy (WEP) per la privacy dei dati, e l’aggressore deve solo conoscere l’indirizzo MAC della vittima, che è disponibile in chiaro tramite sniffing della rete wireless .

Come si vede dallo schema sembrerebbe abbastanza semplice. Infatti è semplicissimo !

Non spiegherò come si fa dato che lo spirito di questo blog è informare circa i pericoli. Ma credetemi è semplice, basta un portatile o un deauthentication-box e pochi secondi.

Ripeto, è assurdo che un’azienda che si occupa di sicurezza possa aver installato telecamere wireless con protocollo IEEE 802.11 (i). Doveva dire al cliente che esserci problemi di questo tipo. Anche se il cliente , non avendo nozioni al riguardo, avesse chiesto specificatamente l’utilizzo di sistemi wireless, una azienda seria avrebbe dovuto informalo e per il rispetto e conservazione della propria immagine e professionalità , rifiutarsi di effettuare il lavoro. Dovrebbe esistere il concetto di responsabilità e professionalità !

Consiglio : Utilizzate telecamere wired , con fili sottotraccia.

K : Forcing a device to disconnect from WiFi using a deauthentication attack , deauthentication attack , WiFi deauthentication attack