VPNFilter : Infettati più di 500.000 router. Allarme FBI .

VPNFilter

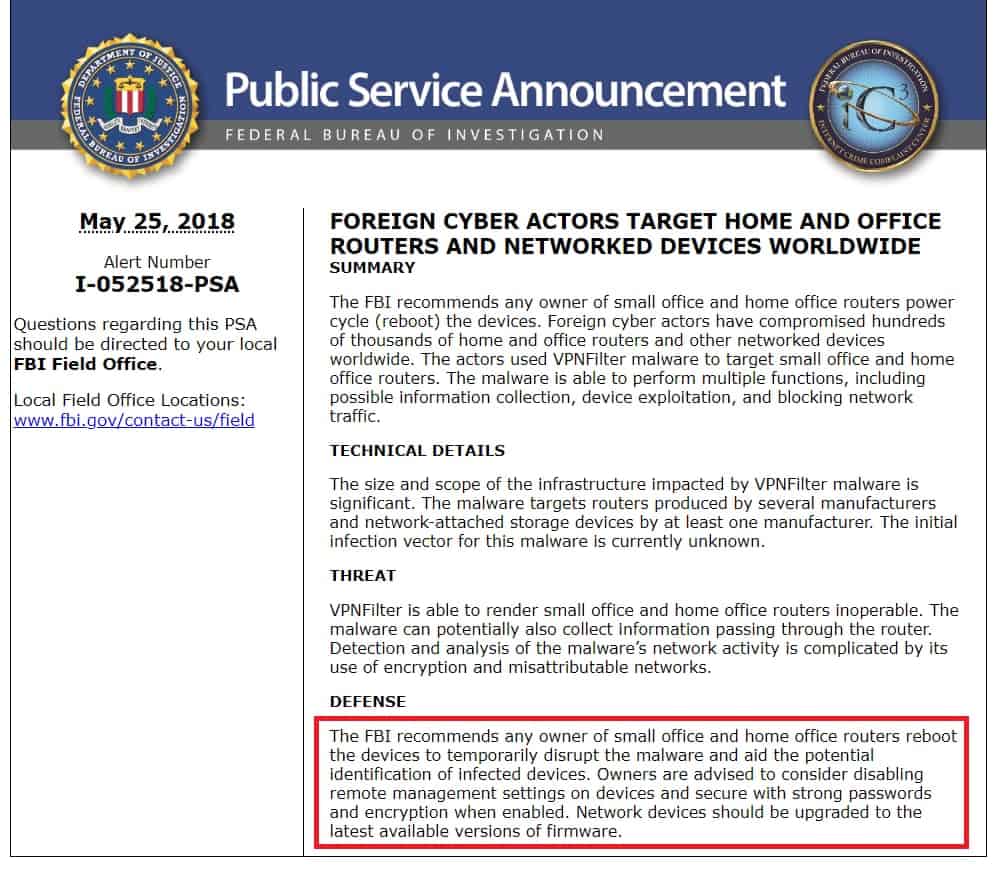

Due settimane fa, funzionari del settore pubblico e privato hanno avvertito che hacker dell’Est europa hanno infettato più di 500.000 router di 54 paesi con software nocivo che può essere usato per una serie di scopi nefasti.

Ora, i ricercatori del team di sicurezza Talos di Cisco dicono che ulteriori analisi mostrano che il malware è più potente di quanto originariamente pensato e funziona su una base molto più ampia di modelli, molti dei quali provenienti da produttori che precedentemente non si ritenevano interessati.

Le “nuove” funzionalità più importanti di VPNFilter, come è noto, sono disponibili in un modulo di nuova scoperta che esegue un attacco man-in-the-middle attivo al traffico Web in arrivo. Gli aggressori possono utilizzare questo modulo ssler per iniettare nel traffico “bonus” nocivi durante il passaggio attraverso un router infetto. I carichi utili possono essere adattati per sfruttare dispositivi specifici collegati alla rete infetta. Il modulo può anche essere utilizzato per modificare , in maniera del tutto non visibile, i contenuti forniti dai siti web.

Oltre a manipolare segretamente il traffico che arriva agli endpoint all’interno di una rete infetta, ssler è anche progettato per rubare i dati sensibili che passano tra gli endpoint connessi e la rete Internet esterna. Controlla attivamente gli URL Web alla ricerca di segni che trasmettono password e altri dati sensibili per poterli copiare e inviare a server che gli aggressori continuano a controllare anche ora, che la rete “bot” è stata resa pubblica.

Per bypassare la crittografia TLS progettata per prevenire tali attacchi, ssler cerca attivamente di declassare le connessioni HTTPS a traffico HTTP normale. Quindi cambia l’intestazione della richiesta per segnalare che il destinatario non è in grado di utilizzare connessioni crittografate. Ssler offre canali speciali per il traffico verso Google, Facebook, Twitter e Youtube, presumibilmente perché questi siti forniscono ulteriori funzioni di sicurezza. Google, ad esempio, da anni reindirizza automaticamente il traffico HTTP verso i server HTTPS. Il modulo appena scoperto rimuove anche la compressione dei dati fornita dall’applicazione gzip perché il traffico di testo è più facile da modificare.

Quali device possono essere attaccate da VPNFilter ?

Ad oggi, VPNFilter è noto per essere in grado di infettare i router aziendali e per piccoli uffici domestici da Asus, D-Link, Huawei, Linksys, MikroTik, Netgear, TP-Link, Ubiquiti, Upvel e ZTE, nonché i dispositivi NAS (Network Attached Storage) QNAP.

Questi includono:

- Asus RT-AC66U , RT-N10 , RT-N10E , RT-N10U , RT-N56U e RT-N66U

- D-Link DES-1210-08P , DIR-300 DIR-300A , DSR-250N , DSR-500N , DSR-1000 e DSR-1000N

- Huawei HG8245

- Linksys E1200 , E2500, E3000, E3200 , E4200 , RV082 e WRVS4400N

- MikroTik CCR1009 , CCR1016 , CCR1036 , CCR1072 , CRS109 , CRS112 , CRS125 , RB411 , RB450 , RB750 , RB911 , RB921 , RB941 , RB951 , RB952 , RB960 , RB962 , RB1100 ,RB1200 , RB2011 , RB3011 , RB Groove , RB Omnitik e STX5

- Netgear DG834 , DGN1000 , DGN2200 , DGN3500 , FVS318N , MBRN3000 , R6400 , R7000 , R8000 , WNR1000 , WNR2000 , WNR2200 , WNR4000 , WNDR3700 , WNDR4000 , WNDR4300 , WNDR4300-TN , UTM50

- QNAP TS251 e TS439 Pro

- TP-Link R600VPN , TL-WR741ND , TL-WR841N , NSM2

- Ubiquiti PBE M5

- ZTE Devices ZXHN H108N

Vediamo QNAP

Prodotti interessati: Tutti i NAS QNAP con QTS 4.2.6 build 20170628, 4.3.3 build 20170703 e versioni precedenti o che utilizzano la password predefinita per l’account amministratore.

È noto che un malware chiamato VPNFilter ruba informazioni e consente agli aggressori di danneggiare in remoto i dispositivi infetti. Secondo quanto riportato, il malware colpisce diversi dispositivi, tra cui alcuni modelli di NAS QNAP con QTS 4.2.6 build 20170628, 4.3.3 build 20170703 e versioni precedenti, o che utilizzano la password predefinita per l’account amministratore.

Abbiamo già notato questo problema l’anno scorso e abbiamo aggiornato le nostre firme di malware in Malware Remover 2.2.1 e versioni successive. Gli utenti interessati possono eseguire la scansione del NAS con Malware Remover 2.2.1 o versioni successive.

Raccomandazione

Per evitare possibili exploit, gli utenti devono:

Aggiornare QTS alle versioni 4.2.6 build 0729, 4.3.3 build 0727 o successive.

Installare Malware Remover 2.2.1 o versioni successive, quindi eseguire una scansione completa.

Cambiare la password se si utilizza la password predefinita per l’account amministratore.

In tutti i casi , se avete qualche dubbio, vi consiglio di ricercare se sono presenti delle note sul sito della casa produttrice del vostro router.