SYN flood : Come ti addormento i servizi di un server

SYN flood

TCP SYN flood

TCP SYN flood – ( Scegli sezione rookie ) è un tipo di attacco DDoS (Distributed Denial of Service) che sfrutta parte del three-way handshake TCP per consumare risorse sul server target e renderlo non reattivo.

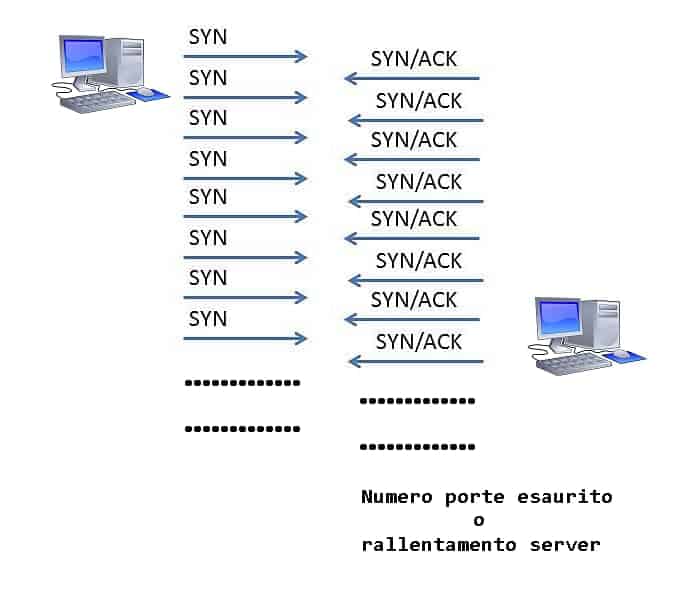

Essenzialmente, con i DDoS SYN flood, l’autore del reato invia le richieste di connessione TCP più velocemente di quanto il computer target le possa elaborare (possa farle decadere), causando la saturazione della rete.

- Il client richiede la connessione inviando un messaggio SYN al server.

- Il server conferma inviando un messaggio SYN-ACK al client.

- Il client risponde con un messaggio ACK e la connessione viene stabilita.

- In un attacco SYN flood, l’aggressore invia pacchetti SYN ripetuti a ogni porta del server mirato, spesso utilizzando un indirizzo IP falso. Il server, inconsapevole dell’attacco, riceve richieste multiple, apparentemente legittime, di stabilire una comunicazione. Risponde ad ogni tentativo con un pacchetto SYN-ACK da ogni porta aperta.

- Il client dannoso non invia l’ACK previsto oppure, se l’indirizzo IP è stato spoofed, non riceve mai il SYN-ACK. In entrambi i casi, il server sotto attacco aspetterà per qualche tempo la conferma del suo pacchetto SYN-ACK.

Ricapitoliamo su SYN flood

Un attacco SYN-flood DDoS sfrutta il processo di handshake a tre vie TCP (Transmission Control Protocol) inondando più porte TCP sul sistema di destinazione con messaggi SYN per avviare una connessione tra il sistema di origine e il sistema di destinazione.

Il sistema target risponde con un messaggio SYN-ACK per ogni messaggi o SYN ricevuto e apre temporaneamente una porta di comunicazione per ogni tentativo di connessione in attesa di un ultimo messaggio ACK (conferma) dalla sorgente in risposta a ciascun messaggio SYN-ACK. La sorgente che attacca non invia mai i messaggi ACK finali e quindi la connessione non è mai completata. La connessione temporanea alla fine si esaurirà e verrà chiusa, ma non prima che il sistema di destinazione sia sovraccaricato di connessioni incomplete.

Modalità di attacco

I principali modi in cui avvengono gli attacchi di tipo SYN flood sono vari, e vengono descritti di seguito:

- Attacco diretto

In questo tipo di attacco, l’attaccante invia richieste SYN multiple e in rapida successione, senza neanche nascondere il suo indirizzo IP. Per risultare più efficace l’attaccante può modificare il suo sistema in modo da non rispondere al SYN-ACK.

- Attacco distribuito

L’attacco distribuito (Distribuited direct attacks) è un tipo di attacco che permette all’attaccante di utilizzare non più una singola macchina, ma fare affidamento a N macchine. Questo permette ad ogni singola macchina di sferrare un attacco diretto ricorrendo anche alla tecnica dello spoofing, con conseguente difficoltà da parte della vittima di difendersi da vari attacchi SYN flood. Al giorno d’oggi questi attacchi sono possibili poiché esistono reti di molte macchine, le cosiddette Botnet, che permettono ai vari cyber criminali di sferrare attacchi senza esser riconosciuti.

- Spoofing attack

In questo tipo di attacco, l’attaccante ricorrendo all’utilizzo dello spoofing, riesce a creare una connessione (SYN request) con il server vittima, il quale risponde con un SYN-ACK. Il server tuttavia non riceverà mai una risposta da parte dell’attaccante, lasciando di conseguenza la connessione aperta e provocando la congestione del traffico sul server.

Lo spoofing IP

Lo spoofing IP è la creazione di pacchetti IP utilizzando indirizzi sorgente IP precostruiti o random. Viene utilizzato per nascondere l’identità del mittente. Lo spoofing IP è utilizzato più frequentemente negli attacchi di tipo denial of service. In tali attacchi, l’obiettivo degli aggressori è solo quello di generare pacchetti con una quantità enorme di traffico, e l’aggressore non si preoccupa di ricevere alcuna risposta al pacchetto IP.

Lo spoofing IP utilizza indirizzi IP randomizzati che diventa l’indirizzo di origine degli attacchi. Tali indirizzi sono difficili da filtrare in quanto ogni pacchetto spoofed appare provenire sempre da un ip diverso, e in questo modo sono più difficili le contromisure.

SYN flood

Lo spoofing IP

Immaginate di ricevere una lettera nella vostra cassetta postale. Sulla busta c’è scritto che proviene da un vostro amico, ma quando la aprite, scoprite che in realtà è stata inviata da qualcun altro che ha finto di essere il vostro amico. Questo è essenzialmente ciò che accade nello spoofing IP nel mondo digitale.

Lo spoofing IP si verifica quando qualcuno manda un messaggio su internet usando un indirizzo IP falso. L’indirizzo IP è come l’indirizzo di casa di un computer sulla rete, quindi falsificarlo significa fingere di essere qualcun altro.

Perché qualcuno farebbe questo? Ci sono diversi motivi. In alcuni casi, viene usato per attacchi informatici, come il DDoS, che è un po’ come mandare centinaia di lettere false a qualcuno, così tante che non riescono a gestirle tutte. Altre volte, può essere usato per aggirare i sistemi di sicurezza, che potrebbero bloccare il vero indirizzo IP dell’attaccante, ma non quello falso. Alcune persone lo usano anche per nascondere la propria identità o la propria posizione geografica.

Ma come si difendono le reti da questi attacchi? Beh, ci sono diversi modi. Uno è il filtraggio del traffico, che è come un postino esperto che riconosce una lettera sospetta. Un altro è l’analisi del traffico di rete, che è come osservare un flusso di lettere per capire se c’è qualcosa di insolito.

Tuttavia, lo spoofing IP ha le sue limitazioni. Per esempio, è difficile per chi lo fa ricevere una risposta, perché qualsiasi risposta andrebbe all’indirizzo IP falso, non a loro. Inoltre, con le moderne tecnologie di sicurezza, diventa sempre più difficile farlo senza essere scoperti.

Quidi , lo spoofing IP è un trucco che gli hacker usano per ingannare i computer e le reti, facendo credere che il traffico provenga da un’altra fonte. È importante essere consapevoli di queste tattiche e avere buone misure di sicurezza per proteggersi. Ma come con ogni forma di inganno, c’è sempre un modo per difendersi e tenersi un passo avanti.