Come proteggere un server esposto . Piccoli grandi accorgimenti.

Server Sicuro ?

Esiste un modo per proteggere server ? Si possono implementare e attuare delle piccole precauzioni che possono salvarci da grandi guai. Se si ha un computer che espone servizi verso Internet, di sicuro qualcuno ha già bussato alla porta.

proteggere un server

Installa solo quello di cui hai veramente bisogno

Come gia affermato in ambito di sicurezza di sistemi IT complessi (parere soggetivo ) ,”Un buon punto di partenza per la creazione di sistemi sicuri e’ l’applicazione metodica della KISS-rule: Keep It Simple and Stupid ! Questo non significa che i sistemi da proteggere non possano essere molto complessi o articolati ma che il sistema di protezione deve essere quanto piu’ semplice possibile, se possibile estremamente semplice -quello che non c’e’ non si rompe-” la stessa logica puo’ essere applicata per la salvaguardia e la messa in sicurezza di un server con servizi esposti su internet.

Anche il server più “sicuro” potrebbe essere compromesso sfruttando un suo componente senza patch o con vulnerabilità.

In questa logica, il cercar di mantenere il server “leggero”, cercando di non installare o eliminare tutti i servizi superflui, potrebbe essere un buon punto di partenza. Sembrerebbe una frase “Catalana” ma “E’ meglio poco da controllare che tanto da petchare”

Leggere in maniera costante i log.

I log di sistema sono uno strumento di sicurezza di vitale importanza. Un server raccoglie enormi quantità di informazioni su ciò che fa , su chi vi si collega e delle eccezioni. Gli schemi di questi dati spesso rivelano comportamenti dannosi o compromessi di sicurezza. A secondo del vostro S.O. esistono software di analisi e di riepilogo per aggregati in grado di analizzare, riassumere e generare rapporti su ciò che accade sul vostro server.

Controllare e limitare l’accesso al server

Per troppi e’ una cosa banale, ma la gestione delle password rimane un tema spinoso. Alcune domande …a cui dovreste dare delle risposte

- Chi deve possedere le password amministrative del Server ?

- In realtà .. chi le possiede ?

- Si attuano politiche di cambio password periodiche ?

- Hanno una struttura e una complessità tale da renderle “robuste” ?

- Sono conservate in un luogo sicuro (spero digitale/criptato) ?

- Si utilizza la logica di utenze con profili a responsabilità crescente ?

Modificare le porte

Per servizi quali rdp , ssh ed altro , è conveniente non utilizzare le porte standard. Per l’attaccante, più tempo si perde, più le percentuali di goal divengono basse.

Esistono strumenti, in specialmodo nel mondo Linux, per rendere le porte del tutto nascoste o “chiuse”. Chiuse ? Si chiuse e che si aprono a comando, dall’esterno!

Un modo per nascondere le porte agli agli hacker è knockd. Knockd è un server Port-knock. Ascolta tutto il traffico su una su tutte le interfacce disponibili, in attesa di sequenze speciali di port hit per poter aprire una determinata porta.

Con knockd possiamo mettere in atto il mascheramento di una porta che si renderà attiva solo se “bussiamo” a due o più porte , con il protocollo che vogliamo, in un preciso ordine e in un determinato tempo.

Se ne volete sapere qualcosa …

Installare e configurare Fail2Ban (Linux 🙂 )

Ogni server che ha esposto una qualsiasi porta aperta sul web è sicuramente afflitto da bot in cerca di punti deboli. Fail2Ban cerca nei log del server alla ricerca di modelli che indicano connessioni dannose, come troppi tentativi di autenticazione falliti o troppe connessioni dallo stesso IP. Può quindi bloccare le connessioni da quegli IP e notificare il tutto ad un amministratore.

“Navigare” il meno possibile.

Togliersi la brutta abitudine di andare a controllare la posta personale o ad accedere ai social utilizzando un browser del server !

Ricorda …non esiste antivirus che tenga !

Usare il meno possibile le utenze amministrative

Non è mai una buona idea essere “loggati” comme root/administrator e cazzeggiare!

Le utenze amministrative pure, hanno uno scopo ben preciso e nell’arco di tempo del loro utilizzo il vostro server e’ nella condizione di “bassa sicurezza”.

Gli account “admin” hanno il permesso assoluto di fare praticamente tutto quello che vogliono con una macchina. E come proprietario o utente primario di un dispositivo hardware, potrebbe avere senso utilizzare un account amministratore come account principale. Ma questo comporta alcuni rischi per la sicurezza. Se il malware viene installato sotto il vostro account utente, il malware può fare tutto quello che potete fare voi. Quindi, più permessi ha il vostro account utente, maggiori sono i danni che l’account utente può fare.

Gli account standard non hanno la stessa flessibilità. I malware installati con un account standard non possono apportare modifiche dannose ai file di sistema. E gli aggressori che hanno accesso a un account standard possono accedere solo ai file di quell’utente. Di conseguenza, le restrizioni degli account standard funzionano a vostro favore nel caso in cui un avversario o un programma maligno ottenga l’accesso al vostro account.

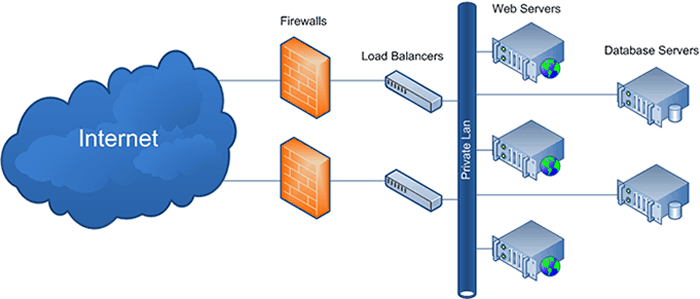

Aprire sul firewall solo le porte e i protocolli necessari

Raccomandazione forse banale, ma assicuratevi che le porte/protocolli aperti sul firewall (verso il server) siano gli stretti necessari. Se è possibile, utilizzate anche un firewall di tipo locale.