PrintDemon CVE-2020-1048. Un buco aperto dal 1996. NEWS!

Ci risiamo: CVE-2020-1048.

Quando una falla del genere viene scoperta vi è sempre un perché. Questa falla era in bella vista dal 1996 e affliggeva tutti i sistemi operativi Microsoft dal mitico Windows NT 4. Questa vulnerabilità nel servizio di stampa di Windows è stata scoperta ( ahhaaha) da due ricercatori : Alex Ionescu e Yarden Shafir.

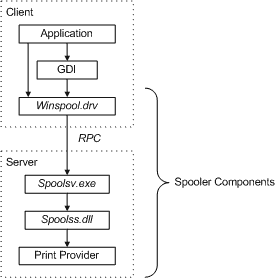

La vulnerabilità, battezzata con il nome in codice PrintDemon, si trova in Windows Print Spooler, il principale componente di Windows responsabile della gestione delle operazioni di stampa.

Il servizio può inviare i dati da stampare ad

- una porta USB/parallela per le stampanti fisicamente connesse.

- ad una porta TCP per le stampanti residenti su una rete locale o su internet.

- oppure ad un file locale, nel raro caso in cui l’utente voglia salvare un lavoro di stampa per un futuro.

Quota di privilegio locale banalmente sfruttabile.

In un rapporto pubblicato oggi, i ricercatori della sicurezza Alex Ionescu & Yarden Shafir hanno detto di aver trovato un bug in questo vecchio componente che può essere utilizzato per dirottare il meccanismo interno di Spooler della stampante.

Il bug non può essere usato per penetrare in un client Windows da remoto, quindi non è qualcosa che può essere sfruttato per hackerare i sistemi Windows a caso su Internet o in una rete locale.

PrintDemon è ciò che i ricercatori chiamano una vulnerabilità di “escalation locale dei privilegi” (LPE).

Ciò significa che una volta che un aggressore ha anche il più piccolo punto d’appoggio all’interno di un’applicazione o di una macchina Windows, anche con privilegi in modalità utente, l’aggressore può eseguire qualcosa di semplice come un comando PowerShell non privilegiato e ottenere privilegi a livello di amministratore sull’intero sistema operativo.

Tutti potevano.

Si tratta di un servizio destinato ad essere disponibile per qualsiasi applicazione. che voglia stampare un file. Di conseguenza è disponibile per tutte le applicazioni in esecuzione su un sistema, senza restrizioni. L’aggressore può creare un lavoro di stampa che stampa su un file – per esempio un file DLL locale utilizzato dal sistema operativo o un’altra app.

L’aggressore può avviare l’operazione di stampa, bloccare intenzionalmente il servizio Print Spooler e poi far riprendere il lavoro. Alla ripresa l’operazione di stampa funziona con privilegi di SISTEMA, permettendogli di sovrascrivere qualsiasi file in qualsiasi punto del sistema operativo.

In un tweet di oggi, Ionescu ha detto che lo sfruttamento sulle attuali versioni del sistema operativo richiede una singola linea di PowerShell. Sulle vecchie versioni di Windows, questo potrebbe richiedere qualche ritocco.

“Su un sistema non patchato, questo installerà una backdoor persistente, che non andrà via *anche dopo la patch*,” ha detto Ionescu.

Patch disponibili

La correzionei per PrintDemon è stata rilasciata ieri, con la patch di Microsoft May 2020 Patch Tuesday. Ricordo che se un sistema è stato gia bucato , patchare non risolve il problema.

CVE-2020-1048

PrintDemon è rintracciato sotto l’identificatore CVE-2020-1048. Due ricercatori della sicurezza di SafeBreach, sono stati i primi a scoprire il problema e a segnalarlo a Microsoft. I due presenteranno il loro rapporto sull’argomento alla conferenza sulla sicurezza Black Hat di agosto.

Ionescu ha anche pubblicato un codice di proof-of-concept su GitHub.