Come proteggere il router di casa. Parte Prima

Il router non è solo la nostra porta ad Internet: è anche la loro!

Parte prima.

Come proteggere un router , si, il nostro router. Il più delle volte il router domestico è quella scatoletta che viene posizionata in un angolo sperduto della nostra casa e dimenticato sin quando si blocca la connessione. E’ per molti versi più importante del nostro PC o telefono cellulare. Non memorizza direttamente le nostre informazioni personali, ma, i dati sensibili passano attraverso di esso ogni volta che accediamo a vari servizi onlinee possono essere rubati o manipolati se il router viene violato.

Un router compromesso può anche servire come piattaforma per attaccare altri dispositivi della rete locale, come il telefono o il laptop, o per lanciare attacchi di denial-of-service contro i siti internet. In questo modo, il nostro indirizzo IP potrebbe essere inserito in qualche Black-List, può rallentare la velocità di internet o farci pervenire qualche comunicazione dalla Polizia Postale.

Poiché è esposto direttamente al mondo esterno, il router è spesso bersaglio di scansioni, sonde e exploit automatici. Queste scansioni/attacchi, sono molto più frequenti di quello che possiate mai immaginare. Diciamo che un router in Italia viene scansionato almeno 20 volte nell’arco delle 24 ore. Ne consegue che la maggioranza delle volte, il rallentamento che abbiamo sulla nostra linea, deriva direttamente da queste scansioni/attacchi. Se avete qualche servizio esposto, tipo una webcam, le scansioni e gli attacchi possono anche triplicare.

Purtroppo, la maggior parte dei router sono vere e proprie “scatole nere” e gli utenti hanno scarso controllo sul loro software e configurazione, soprattutto quando si tratta di dispositivi forniti dai fornitori di servizi internet. Detto questo, ci sono alcune azioni che possiamo intraprendere per ridurre notevolmente la probabilità che i router siano vittime di attacchi di tipo automatico.

Come proteggere un router

Molte di queste azioni sono piuttosto semplici, ma altre richiedono un po’ di conoscenze tecniche e una certa comprensione dei concetti di rete. Per gli utenti meno tecnici, potrebbe essere più semplice acquistare un router wifi con aggiornamenti automatici come quelli di Google di F-Secure o altri. Lo svantaggio è che questi router sono costosi, alcuni richiedono abbonamenti annuali per alcuni servizi e il loro livello di personalizzazione è molto limitato e in tutti i casi chi li utilizza, mette la propria privacy nelle mani del fornitore.

Se preferisci avere un router o un modem più economico che puoi modificare in base alle tue esigenze, evita di ottenerne uno dal tuo ISP. Questi dispositivi sono tipicamente prodotti all’ingrosso da aziende in Cina e altrove e sono dotati di firmware personalizzato che gli ISP potrebbero non controllare completamente. Ciò significa che i problemi di sicurezza possono richiedere molto tempo per essere risolti e, in alcuni casi, non vengono mai aggiornati.

Router ISP

Alcuni ISP costringono gli utenti ad utilizzare i dispositivi gateway che forniscono perché vengono preconfigurati per l’assistenza remota e ci sono stati molti casi in cui queste funzioni di gestione remota sono state implementate in modo inadeguato, lasciando i dispositivi aperti all’hacking. Inoltre, gli utenti non possono disabilitare l’accesso remoto perché spesso non hanno il pieno controllo amministrativo su tali dispositivi.

Il fatto che gli utenti possano essere costretti ad usare un particolare modem o router dal loro ISP varia da paese a paese. Ci sono anche dispositivi di blocco più sottili in cui gli ISP consentono agli utenti di installare i propri dispositivi, ma alcuni servizi come il VoIP non funzioneranno senza un dispositivo fornito dagli ISP.

Se il tuo internet provider non ti permette di portare il tuo dispositivo sulla sua rete, chiedi almeno se il loro dispositivo può essere configurato in modalità bridge. Se la risposta è positiva puoi installare un tuo router dietro di esso. La modalità bridge disabilita la funzionalità di routing a favore del tup dispositivo. Inoltre, chiedete se il dispositivo del vostro ISP è gestito in remoto e se potete disdire e disabilitare il servizio.

Il mercato dei router domestici e dei router per piccoli uffici è molto vario, quindi la scelta del router giusto dipenderà dal budget, dallo spazio che deve essere coperto dal suo segnale wireless, dal tipo di connessione internet che avete, e da altre caratteristiche desiderate come le porte USB per lo storage collegato, ecc. Tuttavia, una volta che si ottiene una lista fino di pochi candidati, è importante scegliere un dispositivo di un produttore che prende sul serio la sicurezza.

Ricercare i precedenti dell’azienda in materia di sicurezza!

Come ha gestito le vulnerabilità scoperte in passato nei suoi prodotti? In quanto tempo ha rilasciato le patch? Ha un contatto dedicato per la gestione dei rapporti di sicurezza? Ha una politica di divulgazione delle vulnerabilità o esegue un programma di bug bounty? Usa Google per cercare termini come “[nome del fornitore] vulnerabilità del router” o “[nome del fornitore] router exploit” e leggi i rapporti passati dei ricercatori sulla sicurezza su come hanno interagito con quelle aziende. Bisogna osservare le tempistiche di divulgazione! In quei rapporti per vedere quanto velocemente le aziende hanno sviluppato e rilasciato le patch dopo essere state informate di una vulnerabilità. Tutto questo vi sembra assurdo o da maniaco ? Se la risposta è affermativa sappiate che prima o poi verrete bucati!

È anche importante determinare, se possibile, per quanto tempo un dispositivo continuerà a ricevere aggiornamenti del firmware dopo l’acquisto. Con i cicli di vita dei prodotti che diventano sempre più brevi in tutto il settore, si potrebbe finire per acquistare un prodotto rilasciato un anno fa che raggiungerà la fine dell’assistenza in un anno o in diversi mesi.

Firmware open-source ?

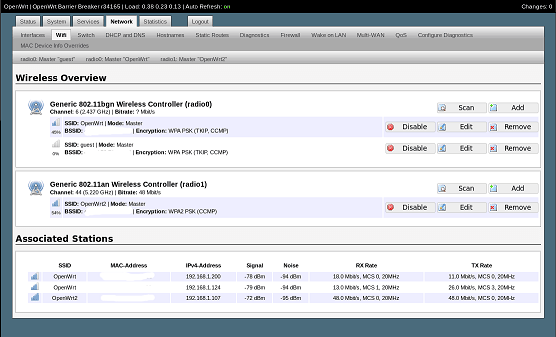

Scegliere un dispositivo che può funzionare anche con firmware open-source di comunità come OpenWrt/LEDE perché è sempre bene avere opzioni e questi progetti di terze parti eccellono nel fornire supporto per i dispositivi più vecchi che i produttori non aggiornano più. È possibile controllare la lista di supporto dei dispositivi di tali progetti firmware (OpenWrt, LEDE, DD-WRT, Etc ..) per guidare la vostra decisione sull’acquisto.

Una volta che si dispone di un router, è il momento di fare alcune impostazioni importanti.

Inizia leggendo il manuale per scoprire come connettersi al dispositivo e accedere alla sua interfaccia di amministrazione. Questo di solito è fatto da un computer attraverso un browser web.

Modifica della password di amministrazione predefinita

Come proteggere un router- Non lasciare mai il router con la password di amministratore predefinita in quanto questa è una delle ragioni più comuni per essere compromesso. Gli aggressori utilizzano le botnet per scansionare l’intera rete internet. Ricercano router esposti e cercano di autenticarsi con credenziali predefinite e note o con password deboli e facili da indovinare. Scegliere una password forte e, se l’opzione è disponibile, cambiare anche il nome utente per l’account amministrativo predefinito.

Una botnet chiamata Mirai è riuscita a compromettere oltre 250.000 router, telecamere IP e altri dispositivi Internet-of-Things collegandosi ad essi tramite Telnet e SSH con credenziali amministrative predefinite o deboli. La botnet è stata poi utilizzata per lanciare alcuni dei più grandi attacchi DDoS mai registrati. Più recentemente, un clone di Mirai ha infettato oltre 100.000 modelli DSL in Argentina e in altri paesi.

Mirai Botnet

La Botnet Mirai era(?) un’ampia rete di router di rete compromessi nel 2017. La Mirai Botnet collega dispositivi alimentati da processori ARC e consentiva ( e consente 🙂 ) agli attori della minaccia di lanciare vari tipi di attacchi DDoS su server, siti e piattaforme multimediali. La Botnet Mirai è nota per colpire DVR, telecamere CC, rilevatori di fumo, apriporta wireless e termostati, frigoriferi, lampade etc etc. Mirai Botnet è percepita come una minaccia significativa per l’Internet-of-Things insicuri, poiché utilizza un elenco di credenziali di accesso predefinite per compromettere i dispositivi mal configurati. Mirai Botnet è stata progettata per scansionare un’ampia gamma di indirizzi IP e tentare di stabilire una connessione tramite le porte utilizzate dal servizio Telnet e SSH.

I dispositivi compromessi “girano” con una versione base di Linux e possono eseguire programmi leggeri come proxy, web scanner e applicazioni DDoS. Un’analisi approfondita di Mirai ha dimostrato che viene utilizzato per offrire potenza DDoS a terzi. I programmatori di Mirai Botnet possono utilizzare la loro rete per rendere inattivi server “bersaglio” con pacchetti di dati e impedire la distribuzione di servizi. Inoltre Mirai può essere utilizzato per inviare spam e nascondere il traffico web di altri criminali informatici.

I pacchetti dati, degli attori della minaccia, possono essere fatti rimbalzare attraverso diversi “nodi” nel Mirai Botnet e nascondere in maniera efficace l’origine della minaccia. Questa botnet si è dimostrata un’impresa altamente redditizia fino a quando i suoi creatori sono stati arrestati. Furono accusati di attività di criminalità informatica verso la fine del 2017. Tuttavia, il codice sorgente del Botnet Mirai è trapelato sul Web. Questo ha permesso a molti altri gruppi di minacce di sviluppare nei prossimi anni le loro varianti modificate di Mirai. Le varianti più importanti di Mirai includono la Satori Botnet, la Hajime Botnet e la Persirai Botnet.

Al prossimo appuntamento …..

Come proteggere il router di casa Parte Prima Parte Seconda Parte Terza

key come proteggere un router