Come mettere in sicurezza il router di casa e il wifi. (o tentarci)

Il router di casa è una porta aperta.

Il più delle volte il router domestico è quella scatoletta che viene posizionata in un angolo sperduto della nostra casa e dimenticato sin quando si blocca la connessione. E’ per molti versi più importante del nostro PC o telefono cellulare. Non memorizza direttamente le nostre informazioni personali, ma, i dati sensibili passano attraverso di esso ogni volta che accediamo a vari servizi on-line e possono essere rubati o manipolati se il router viene violato.

Un router compromesso può anche servire come piattaforma per attaccare altri dispositivi della rete locale, come il telefono o il laptop, o per lanciare attacchi di denial-of-service contro i siti internet. In questo modo, il nostro indirizzo IP potrebbe essere inserito in qualche Black-List, può rallentare la velocità di internet o farci pervenire qualche comunicazione dalla Polizia Postale.

Poiché è esposto direttamente al mondo esterno, il router è spesso bersaglio di scansioni, sonde e exploit automatici. Queste scansioni/attacchi, sono molto più frequenti di quello che possiate mai immaginare. Diciamo che un router in Italia viene scansionato almeno 20 volte nell’arco delle 24 ore. Ne consegue che la maggioranza delle volte, il rallentamento che abbiamo sulla nostra linea, deriva direttamente da queste scansioni/attacchi. Se avete qualche servizio esposto, tipo una webcam, le scansioni e gli attacchi possono anche triplicare.

Come proteggere il router

Purtroppo, la maggior parte dei router sono vere e proprie “scatole nere” e gli utenti hanno scarso controllo sul loro software e configurazione, soprattutto quando si tratta di dispositivi forniti dai fornitori di servizi internet. Detto questo, ci sono alcune azioni che possiamo intraprendere per ridurre notevolmente la probabilità che i router siano vittime di attacchi di tipo automatico.

Molte di queste azioni sono piuttosto semplici, ma altre richiedono un po’ di conoscenze tecniche e una certa comprensione dei concetti di rete. Per gli utenti meno tecnici, potrebbe essere più semplice acquistare un router wifi con aggiornamenti automatici come quelli di Google di F-Secure o altri. Lo svantaggio è che questi router sono costosi, alcuni richiedono abbonamenti annuali per alcuni servizi e il loro livello di personalizzazione è molto limitato e in tutti i casi chi li utilizza, mette la propria privacy nelle mani del fornitore.

Se preferisci avere un router o un modem più economico che puoi modificare in base alle tue esigenze, evita di ottenerne uno dal tuo ISP. Questi dispositivi sono tipicamente prodotti all’ingrosso da aziende in Cina e altrove e sono dotati di firmware personalizzato che gli ISP potrebbero non controllare completamente. Ciò significa che i problemi di sicurezza possono richiedere molto tempo per essere risolti e, in alcuni casi, non vengono mai aggiornati.

Router ISP

Alcuni ISP costringono gli utenti ad utilizzare i dispositivi gateway che forniscono perché vengono preconfigurati per l’assistenza remota e ci sono stati molti casi in cui queste funzioni di gestione remota sono state implementate in modo inadeguato, lasciando i dispositivi aperti all’hacking. Inoltre, gli utenti non possono disabilitare l’accesso remoto perché spesso non hanno il pieno controllo amministrativo su tali dispositivi.

Il fatto che gli utenti possano essere costretti ad usare un particolare modem o router dal loro ISP varia da paese a paese. Ci sono anche dispositivi di blocco più sottili in cui gli ISP consentono agli utenti di installare i propri dispositivi, ma alcuni servizi come il VoIP non funzioneranno senza un dispositivo fornito dagli ISP.

Se il tuo internet provider non ti permette di portare il tuo dispositivo sulla sua rete, chiedi almeno se il loro dispositivo può essere configurato in modalità bridge. Se la risposta è positiva puoi installare un tuo router dietro di esso. La modalità bridge disabilita la funzionalità di routing a favore del tuo dispositivo. Inoltre, chiedete se il dispositivo del vostro ISP è gestito in remoto e se potete disdire e disabilitare il servizio.

Il mercato dei router domestici e dei router per piccoli uffici è molto vario, quindi la scelta del router giusto dipenderà dal budget, dallo spazio che deve essere coperto dal suo segnale wireless, dal tipo di connessione internet che avete, e da altre caratteristiche desiderate come le porte USB per lo storage collegato, ecc. Tuttavia, una volta che si ottiene una lista fino di pochi candidati, è importante scegliere un dispositivo di un produttore che prende sul serio la sicurezza.

Ricercare i precedenti dell’azienda in materia di sicurezza!

Come ha gestito le vulnerabilità scoperte in passato nei suoi prodotti? In quanto tempo ha rilasciato le patch? Ha un contatto dedicato per la gestione dei rapporti di sicurezza? Ha una politica di divulgazione delle vulnerabilità o esegue un programma di bug bounty? Usa Google per cercare termini come “[nome del fornitore] vulnerabilità del router” o “[nome del fornitore] router exploit” e leggi i rapporti passati dei ricercatori sulla sicurezza su come hanno interagito con quelle aziende. Bisogna osservare le tempistiche di divulgazione! In quei rapporti per vedere quanto velocemente le aziende hanno sviluppato e rilasciato le patch dopo essere state informate di una vulnerabilità. Tutto questo vi sembra assurdo o da maniaco? Se la risposta è affermativa sappiate che prima o poi verrete bucati!

È anche importante determinare, se possibile, per quanto tempo un dispositivo continuerà a ricevere aggiornamenti del firmware dopo l’acquisto. Con i cicli di vita dei prodotti che diventano sempre più brevi in tutto il settore, si potrebbe finire per acquistare un prodotto rilasciato un anno fa che raggiungerà la fine dell’assistenza in un anno o in diversi mesi.

Firmware open-source ?

Scegliere un dispositivo che può funzionare anche con firmware open-source di comunità come OpenWrt/LEDE perché è sempre bene avere opzioni e questi progetti di terze parti eccellono nel fornire supporto per i dispositivi più vecchi che i produttori non aggiornano più. È possibile controllare la lista di supporto dei dispositivi di tali progetti firmware (OpenWrt, LEDE, DD-WRT, Etc ..) per guidare la vostra decisione sull’acquisto.

Una volta che si dispone di un router, è il momento di fare alcune impostazioni importanti.

Inizia leggendo il manuale. Sembra banale, ma nessuno lo fa. E’ l’unico modo per scoprire, oltre a come connettersi al dispositivo e accedere alla sua interfaccia di amministrazione, nozioni e peculiarità del nostro router.

Modifica della password di amministrazione predefinita

Non lasciare mai il router con la password di amministratore predefinita in quanto questa è una delle ragioni più comuni per essere compromesso. Gli aggressori utilizzano le botnet per scansionare l’intera rete internet. Ricercano router esposti e cercano di autenticarsi con credenziali predefinite e note o con password deboli e facili da indovinare. Scegliere una password forte e, se l’opzione è disponibile, cambiare anche il nome utente per l’account amministrativo predefinito.

Una botnet chiamata Mirai è riuscita a compromettere oltre 250.000 router, telecamere IP e altri dispositivi Internet-of-Things collegandosi ad essi tramite Telnet e SSH con credenziali amministrative predefinite o deboli. La botnet è stata poi utilizzata per lanciare alcuni dei più grandi attacchi DDoS mai registrati. Più recentemente, un clone di Mirai ha infettato oltre 100.000 modelli DSL in Argentina e in altri paesi.

Mirai Botnet

La Botnet Mirai era(?) un’ampia rete di router di rete compromessi nel 2017. La Mirai Botnet collega dispositivi alimentati da processori ARC e consentiva ( e consente ) agli attori della minaccia di lanciare vari tipi di attacchi DDoS su server, siti e piattaforme multimediali. La Botnet Mirai è nota per colpire DVR, telecamere CC, rilevatori di fumo, apriporta wireless e termostati, frigoriferi, lampade etc etc. Mirai Botnet è percepita come una minaccia significativa per l’Internet-of-Things insicuri, poiché utilizza un elenco di credenziali di accesso predefinite per compromettere i dispositivi mal configurati. Mirai Botnet è stata progettata per scansionare un’ampia gamma di indirizzi IP e tentare di stabilire una connessione tramite le porte utilizzate dal servizio Telnet e SSH.

Essere leggeri.

I dispositivi compromessi “girano” con una versione base di Linux e possono eseguire programmi leggeri come proxy, web scanner e applicazioni DDoS. Un’analisi approfondita di Mirai ha dimostrato che viene utilizzato per offrire potenza DDoS a terzi. I programmatori di Mirai Botnet possono utilizzare la loro rete per rendere inattivi server “bersaglio” con pacchetti di dati e impedire la distribuzione di servizi. Inoltre Mirai può essere utilizzato per inviare spam e nascondere il traffico web di altri criminali informatici.

I pacchetti dati, degli attori della minaccia, possono essere fatti rimbalzare attraverso diversi “nodi” nel Mirai Botnet e nascondere in maniera efficace l’origine della minaccia. Questa botnet si è dimostrata un’impresa altamente redditizia fino a quando i suoi creatori sono stati arrestati. Furono accusati di attività di criminalità informatica verso la fine del 2017. Tuttavia, il codice sorgente del Botnet Mirai è trapelato sul Web. Questo ha permesso a molti altri gruppi di minacce di sviluppare nei prossimi anni le loro varianti modificate di Mirai. Le varianti più importanti di Mirai includono la Satori Botnet, la Hajime Botnet e la Persirai Botnet.

Come ci conettiamo al router ?

Molti router consentono agli utenti di esporre l’interfaccia di amministrazione ad internet per l’amministrazione remota. Alcuni dispositivi, di solito i più vecchi, l’hanno addirittura configurata in questo modo per impostazione predefinita. Questa è una pessima idea anche se la password dell’amministratore viene cambiata, perché molte delle vulnerabilità che si trovano nei router si trovano nelle loro interfacce di gestione basate sul web.

Se avete la necessità di gestire il vostro router da remoto, potreste configurarlo come server VPN (Virtual Private Network) per connettervi in modo sicuro alla vostra rete locale da Internet e quindi eseguire attività di gestione attraverso tale connessione. Quasi la totalità dei router di fascia media hanno questa caratteristica. Se non sapete configurare una VPN non attivate questa funzione dato che potrebbe essere rischiosa e potrebbe esporre la rete a ulteriori tipologie di attacco.

Non avete l’interfaccia amministrativa esposta su internet e ritenete che il vostro router sia al sicuro? Sbagliate!.

CSRF

Esiste un tipo di attacco che utilizza tecniche di cross-site request forgery (CSRF). Questi attacchi dirottano i browser degli utenti quando visitano siti web malevoli o compromessi e li costringono a inviare richieste non autorizzate ai router attraverso connessioni di rete locale.

Kafeine, un noto ricercatore, nel 2015 rilevò un attacco CSRF su larga scala lanciato attraverso annunci pubblicitari malevoli collocati su siti web legittimi. Il codice, utilizzato in questo attacco, era in grado di colpire oltre 40 diversi modelli di router di vari produttori tentando di modificare le impostazioni del Domain Name System (DNS) .

Sostituendo i server DNS configurati sui router con server controllati dagli attaccanti, questi, possono indirizzare gli utenti verso versioni fake dei siti web che temtano di visitare. Si tratta di un attacco molto potente perché non ci sono indicazioni nella barra degli indirizzi del browser che qualcosa non va a meno che il sito web non utilizzi il protocollo sicuro HTTPS.

Anche in questo caso, gli aggressori possono utilizzare tecniche come lo stripping TLS/SSL e molti utenti potrebbero non notare che manca il lucchetto verde. Nel 2014, gli attacchi di dirottamento DNS tramite router domestici compromessi sono stati utilizzati per eliminare le credenziali di banking online degli utenti in Polonia e Brasile.

Insomma, se credete che esista qualcosa di sicuro, state sbagliando. E’ questa l’unica cosa certa !

Come funziona CSRF

Gli attacchi CSRF di solito cercano di localizzare i router sulla rete locale con indirizzi IP comuni come 192.168.0.1 o 192.168.1.1 che i produttori configurano di default. Tuttavia, gli utenti possono cambiare l’indirizzo IP locale dei loro router in qualcos’altro, ad esempio 192.168.44.1 o addirittura 192.168.128.100. Non c’è alcuna ragione tecnica per cui il router dovrebbe avere il primo indirizzo in un netblock IP e questa semplice modifica può fermare molti attacchi CSRF automatici !

Ci sono altre tecniche che gli aggressori potrebbero combinare con CSRF per scoprire l’indirizzo IP LAN di un router, anche quando non è quello predefinito. Tuttavia, alcuni router consentono di limitare l’accesso alle loro interfacce amministrative tramite indirizzo IP specifico.

Se questa opzione è disponibile, è possibile configurare l’indirizzo IP consentito in modo che sia diverso da quelli assegnati automaticamente dal router ai dispositivi tramite il Dynamic Host Configuration Protocol (DHCP). Ad esempio, configurare il pool di indirizzi DHCP da 192.168.100.10 a 192.168.100.55, ma specificare 192.168.100.101 come indirizzo IP per accedere all’interfaccia amministrativa del router.

Questo indirizzo non verrà mai assegnato automaticamente a un dispositivo, ma è possibile configurare manualmente il computer per utilizzarlo temporaneamente ogni volta che è necessario apportare modifiche alle impostazioni del router.Dopo, cambiate immediatamente indirizzo ip al PC !

Inoltre, se possibile, bisogna configurare l’interfaccia del router per utilizzare HTTPS e accedervi sempre da una finestra del browser privato/incognito, in modo che nessuna sessione autenticata che potrebbe essere utilizzata tramite CSRF rimanga attiva nel browser. Non permettere al browser di salvare il nome utente e la password.

Telnet e SSH

Servizi come Telnet e SSH (Secure Shell) che forniscono l’accesso a linea di comando ai dispositivi non dovrebbero mai essere esposti a Internet e dovrebbero essere disabilitati sulla rete locale a meno che non siano effettivamente necessari. In generale, qualsiasi servizio non utilizzato dovrebbe essere disabilitato per ridurre la superficie di attacco.

Nel corso degli anni, i ricercatori sulla sicurezza hanno trovato molti account “backdoor” non documentati che fornivano il pieno controllo su dispositivi di tipo attivo come switch e router. Poiché non c’è modo per un utente “domestico” di determinare se tali account esistono in un router o meno, disattivare questi servizi è la migliore linea d’azione.

Universal Plug and Play (UPnP)

Un altro servizio che può dare problemi è Universal Plug and Play (UPnP), che permette ai dispositivi di “trovarsi” reciprocamente sulle reti e condividere le loro configurazioni in modo da poter impostare automaticamente servizi come la condivisione dei dati e lo streaming multimediale.

Molte delle vulnerabilità UPnP sono state trovate nei router domestici nel corso degli anni, consentendo attacchi che vanno dall’esposizione di informazioni sensibili all’esecuzione di codici remoti che portano a compromissione totale del router e della retei.

Il servizio UPnP di un router non dovrebbe mai essere esposto su Internet e, a meno che non sia assolutamente necessario, non dovrebbe essere attivato neanche sulla rete locale. Non c’è un modo semplice per sapere se l’implementazione UPnP di un router è vulnerabile .

Considerazioni

Una cosa è certa: Gli aggressori attaccano sempre più spesso i router dall’interno delle reti locali, utilizzando computer o dispositivi mobili infetti come launchpad. Si ritrovano in maniera sistematica malware sia per Windows che per Android progettati specificamente per penetrare i router sulle reti locali. Questo è utile per gli aggressori perché i computer portatili e i telefoni infetti saranno collegati dai loro proprietari a reti diverse, raggiungendo router che altrimenti non sarebbero esposti ad attacchi su Internet.

Sfortunatamente, quando si costruiscono dispositivi, molti produttori non includono gli attacchi alle reti locali nel loro “modello” di minaccia e lasciano le varie porte di amministrazione e debug esposte all’interfaccia LAN. Quindi spesso spetta agli utenti determinare quali servizi sono in esecuzione e chiuderli, ove possibile.

Gli utenti possono scansionare i loro router dall’interno delle loro reti locali per identificare porte aperte e protocolli utilizzando vari strumenti, uno dei quali è Nmap con la sua interfaccia grafica utente chiamata Zenmap. La scansione di un router dall’esterno della LAN è più problematica perché la scansione delle porte su internet potrebbe avere implicazioni legali. Non è consigliabile farlo dal proprio computer, ma è possibile utilizzare un servizio online di terze parti come ShieldsUP o Pentest-Tools.com.

Ed ora proteggiamo il WiFi

Durante la configurazione della rete Wi-Fi, scegliete una passphrase lunga e difficile da indovinare, nota anche come Pre-Shared Key (PSK) . Considerate un minimo di 12 caratteri alfanumerici e simboli speciali e utilizzate sempre il protocollo di sicurezza WPA2 (Wi-Fi Protected Access II). WPA e WEP non sono sicuri e non dovrebbero mai essere utilizzati. (si bucano in meno di 4 minuti)

Disabilitate Wi-Fi Protected Setup (WPS), una funzione che consente di collegare i dispositivi alla rete utilizzando un PIN stampato su un adesivo o premendo un pulsante fisico sul router. Le implementazioni WPS di alcuni fornitori sono vulnerabili agli attacchi brute-force.

WiFi Ospiti o Visitatori

Proteggiamo il WiFi – Alcuni router offrono la possibilità di configurare una rete wireless guest isolata dal resto della LAN e puoi usarla per permettere ad amici e altri visitatori di utilizzare la tua connessione internet senza condividere la tua password Wi-Fi principale. Questi ospiti potrebbero non avere intenzioni malevole, ma i loro dispositivi potrebbero essere infettati da malware, quindi non è una buona idea dare loro accesso all’intera rete. Dal momento che i loro dispositivi possono essere utilizzati anche per attaccare il router è probabilmente meglio non permettere loro di utilizzare la connessione a tutti, rete ospite o meno, ma questo potrebbe non essere una cosa facile da spiegare loro.

Pochissimi router hanno capacità di aggiornamento completamente automatico, ma alcuni forniscono meccanismi di controllo manuale degli aggiornamenti nelle loro interfacce o notifiche via e-mail per verificare la disponibilità degli aggiornamenti. Sfortunatamente, queste funzioni potrebbero non funzionare nel tempo, dato che i produttori apportano modifiche ai loro server e URL senza prendere in considerazione i vecchi modelli. Pertanto, è bene anche controllare periodicamente il sito web di supporto del produttore per gli aggiornamenti.

WiFi ospiti.

È possibile essere sia ospitali che sicuri impostando la connessione WiFi ospiti. Una rete Wi-Fi per gli ospiti è essenzialmente un punto di accesso “separato” sul router. Tutti i dispositivi di casa sono collegati a un punto e uniti in rete, e la rete ospite è un punto diverso che fornisce l’accesso a Internet, ma non alla rete di casa.

Proteggiamoci – WiFi ospiti

La rete degli ospiti è un vantaggio per tutti: amici e conoscenti non perdono il contatto con il mondo esterno e i vostri dati non vengono compromessi. I malware che in qualche modo sono finiti sullo smartphone di un ospite non potranno entrare nel vostro archivio fotografico di famiglia o in altri file importanti.

Configurare una rete separata per gli ospiti è più facile di quanto sembri. Tanto per cominciare, non c’è bisogno di posare un cavo extra o di pagare due volte il vostro ISP. È più che probabile che il vostro router WiFi vi permetta di configurare una rete aggiuntiva per gli ospiti, basta andare nelle impostazioni e attivarla. Per farlo, inserisci l’indirizzo IP del tuo router nella barra dell’URL del tuo browser (di solito è 192.168.1.1 o 192.168.0.1, ma non sempre). L’indirizzo dovrebbe essere nel manuale d’uso del router.

Nella finestra di dialogo che si apre, inserite il nome utente e la password dell’amministratore. Se non si è mai riusciti a cambiarli, potrebbero essere presenti nel contratto dell’ISP o di nuovo nel manuale. Per migliorare la sicurezza, si consiglia di cambiarli e, per non dimenticarli, utilizzare un gestore di password.

Cercate nei vari menu dedicati alla configurazione del WiFi la voce “rete ospiti” o wifi ospiti”. Se la trovate, sicuramente potete “nominarla” , attribuire una password e attivarla.

In questo modo potrete offrire in maniera assolutamente sicura la connessione ad internet essendo certi che la vostra Lan interna non sarà mai visibile ai vostri ospiti.

E per gli IoT ?

Quando si parla di dispositivi intelligenti, molti esperti dicono che non è che ci sia la possibilità che vengano hackerati, ma che vengano hackerati di sicuro. E mentre una lampadina intelligente che diventa parte di una botnet, dobbiamo evitare che il nostro computer si trasformi in zombie. Tra le altre cose, le botnet vengono utilizzate per diffondere vari tipi di malware. Se il computer è stato trasformato in zombie, questo codice maligno ha fondamentalmente un passaggio privilegiato per infettarlo.

Certo, un frigorifero intelligente collegato alla rete ospite potrebbe comunque diventare membro di una rete bot e partecipare ad attacchi DDoS o al cryptocurrency mining (si tratta di un rischio standard per l’acquisto di oggetti intelligenti). Ma in questo caso, il vostro computer contenente dati bancari e altre informazioni sensibili rimarrà al sicuro.

Il collegamento di tutti i dispositivi IoT a una rete di tipo ospite correttamente configurata (al posto della rete principale) fornisce un’ulteriore protezione contro gli attacchi. Anche se i criminali informatici hackerano uno dei dispositivi dell’internet degli oggetti, non saranno in grado di penetrare nella rete principale e di compromettere i computer e gli smartphone in essa contenuti.

Port forwarding

Se si disabilita UPnP ma si desidera che un servizio che gira all’interno della LAN sia accessibile da internet, ad esempio un server FTPS (FTP Secure) in esecuzione sul proprio computer di casa, sarà necessario impostare manualmente una regola di port forwarding per esso nella configurazione del router. In questo caso, si dovrebbe considerare quali indirizzi IP esterni sono autorizzati a connettersi a quel servizio, in quanto la maggior parte dei router permette di definire un intervallo di indirizzi IP per le regole di port forwarding. Inoltre, considerate il rischio di rendere tali servizi disponibili all’esterno, specialmente se non crittografano il traffico.

Se non lo si utilizza per gli ospiti, la rete wireless guest del router può essere utilizzata per isolare i dispositivi Internet-of-Things sulla LAN. Molti dispositivi Internet-of-Things sono gestiti tramite app mobili tramite e servizi basati su cloud.

In questo modo si proteggono i computer dai dispositivi IoT, spesso vulnerabili, e i dispositivi IoT dai computer, nel caso in cui vengano infettati. Naturalmente, se si decide di utilizzare la rete wireless degli ospiti a questo scopo, cambiate la password e non condividetela con altre persone.

VLAN

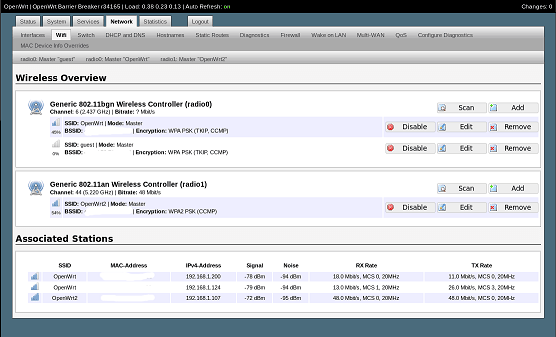

Una segmentazione di rete simile può essere ottenuta tramite VLAN (Virtual Local Area Network). Questa funzione non è comunemente disponibile nei router consumer a meno che questi dispositivi non eseguano firmware di terze parti come OpenWRT/LEDE, DD-WRT o AdvancedTomato.

Dunque, questi sistemi operativi basati su Linux per router sbloccano funzioni di rete avanzate e il loro utilizzo potrebbe effettivamente migliorare la sicurezza, perché i loro sviluppatori tendono a patchare le vulnerabilità più rapidamente dei fornitori di router.

Dovete sapere che il flashing del firmware personalizzato su un router in genere annulla la garanzia. Se non viene eseguito correttamente, potrebbe lasciare il dispositivo inutilizzabile. Non tentare di farlo a meno che non si disponga delle conoscenze tecniche necessarie per farlo e non si comprendano appieno i rischi connessi. Della serie “fatelo se sapete farlo”.

Seguire i consigli che ho dato, ridurrà significativamente le possibilità che il router sia vittima di attacchi “automatici” e che possa divenire zombie di una botnet. Tuttavia, se un hacker con competenze avanzate decide di puntare specificamente a voi, c’è molto poco che potete fare per impedirgli di corrompere il vostro router di casa, indipendentemente dalle impostazioni che avete fatto. Rendiamogli la vita complicata !

kays: proteggiamo il router, sicurezza router, proteggiamo router